STOP/Djvu勒索软件

May 01, 2023

什么是STOP/Djvu勒索软件?

勒索软件是您在网络空间中可能遭遇到的最令人不快的事情。它们不仅要求巨额赎金,而且即使支付了赎金,有时也只能正确解密这些文件。

| 家族 | STOP/Djvu 勒索软件 |

| 文件扩展名 | bgzq, bgjs, kaaa, uazq, uajs, looy, vook, kool, nood, wiaw, wisz, 等等。 |

| 赎金说明 | _readme.txt |

| 加密算法 | Salsa20 |

| 赎金 | 从 $490 到 $980(以比特币计价) |

| 检测 | Ransom.Win32.STOP.bot, Ransom.Win32.STOP.gd, Ransom.Win32.STOP.dd, Ransom.Win32.STOP.vb |

| 破坏 |

|

| 传播方式 |

|

STOP/Djvu只是许多威胁中的一个,它与STOP勒索软件具有共同的特征和起源,但一些影响文件类型和加密文件扩展名的方法有所不同。勒索软件之所以得到其绰号,是因为程序的一次最早集成将*.djvu扩展名添加到加密文件中。但值得注意的是,*.djvu是AT&T开发的一种用于存储扫描文档的合法文件格式,类似于Adobe *.pdf格式。

收到的STOP/Djvu样本

它是如何工作的?

尽管最初的STOP勒索软件是在2018年2月发现的,但此后它已经发展并且其克隆和分支的家族不断壮大。新的DJVU变种包括几层混淆,旨在减慢研究人员以及自动化分析工具的验证。STOP/DJVU使用RSA加密,这是最常用的勒索软件组之一,专注于Windows操作系统。有两个关键选项,离线和在线密钥。

- 离线密钥 - 表示文件是在离线模式下加密的。

- 在线密钥 - 由勒索软件服务器生成。这意味着勒索软件服务器生成了一组用于加密文件的随机密钥。解密此类文件是不可能的。

正如之前提到的,STOP/DJVU有大约600个变体。因此,添加到加密文件中的扩展名在它们之间是不同的: .bgzq, .bgjs, .kaaa, .uazq, .uajs, .looy, .vook, .kool, .nood, .wiaw, .wisz, 和其他的。 STOP/DJVU入侵系统后,会自动下载各种程序,帮助勒索软件在没有中断的情况下加密所有文件。在加密结束时,留下一份文本文件,其中包含联系勒索软件组以支付赎金的说明。不幸的是,在支付赎金后,您不能保证可以恢复您的文件。

STOP/Djvu勒索说明: "_readme.txt"

勒索说明对于整个勒索软件家族来说都是相同的。实际上,这是勒索软件所属的某个家族的主要特征之一。以下是STOP/Djvu家族的典型勒索说明:

ATTENTION!

Don't worry, you can return all your files!

All your files like pictures, databases, documents and other important are encrypted with strongest encryption and unique key.

The only method of recovering files is to purchase decrypt tool and unique key for you.

This software will decrypt all your encrypted files.

What guarantees you have?

You can send one of your encrypted file from your PC and we decrypt it for free.

But we can decrypt only 1 file for free. File must not contain valuable information.

Do not ask assistants from youtube and recovery data sites for help in recovering your data.

They can use your free decryption quota and scam you.

Our contact is emails in this text document only.

You can get and look video overview decrypt tool:

https://wetransfer.com/downloads/54cdfd152fe98eedb628a1f4ddb7076420240421150208/403a27

Price of private key and decrypt software is $999.

Discount 50% available if you contact us first 72 hours, that's price for you is $499.

Please note that you'll never restore your data without payment.

Check your e-mail "Spam" or "Junk" folder if you don't get answer more than 6 hours.

To get this software you need write on our e-mail:

[email protected]

Reserve e-mail address to contact us:

[email protected]

Your personal ID:

****************

STOP/Djvu的感染方式是什么?

由于DJVU没有预定的感染方式,因此其感染矢量可能会有所不同。因此,攻击者采取了相当灵活的方法,使得防御者难以预测和检测到初始的妥协迹象。例如,垃圾邮件使用受损的附件是传播勒索软件的主要方法。但是,STOP/Djvu可以伪装成海盗种子站点上的各种文件类型。

海盗软件和种子

捕获此感染的最常见方法是尝试下载具有禁用许可检查的破解软件。然而,由于几乎总是有反病毒软件对Keygen做出反应,这类程序的描述通常会说:“安装期间禁用反病毒软件”。因此,用户自己为勒索软件开了绿灯。

虚假的 .exe 文件

另一种常见的感染途径是通过虚假的文件扩展名。例如,没有经验的用户尝试下载一些文件,如 Word 文档,可能会遇到一个双重扩展名为 *.dox.exe 的文件。在这种情况下,最后一个扩展名将是真正的扩展名,用户很可能甚至不会注意到,因为文件图标将与实际的 .dox 文件相同。因此,注意下载到您计算机上的文件的扩展名是至关重要的。

恶意脚本

STOP/Djvu 勒索软件也可以通过恶意脚本传播。通常,在可疑的网站上可以找到这样的脚本。例如,当您在不安全的网络上访问许多色情网站或使用这些平台共享文件时,迟早它会感染您的计算机。此外,当您在这些平台上点击误导性的弹出窗口或横幅时,可能会导致您的浏览器频繁重定向到该网站。最后,当您在这些平台上注册警报或推送通知时,恶意软件将获得访问您计算机的权限。

垃圾邮件

犯罪分子会发送垃圾邮件,标题中包含虚假信息,让受害者认为这是由像 DHL 或 FedEx 这样的航运公司发送的。邮件告诉受害者,他们试图将包裹送到您那里,但未成功。有时,邮件声称是您发出的货物通知。然而,邮件包含附加的感染文件。打开它不会有好结果。

DJVU常常与其他恶意软件合作,如Redline、Vidar、Amadey、DcRat等。例如,在加密受害者设备之前,它可以在设备上部署信息窃取软件。这种与其他恶意软件家族的关系使得DJVU变得更加具有破坏性。此外,DJVU本身可以作为SmokeLoader恶意软件dropper家族的有效载荷部署。

STOP/Djvu执行的逐步过程

STOP/Djvu勒索软件通过几个层次的混淆开始执行其执行链,以减慢威胁分析师和自动化沙箱对其代码的分析。DJVU的恶意活动开始于重新保护可执行文件的堆节以加载一些包含在起始可执行文件中的加密shellcode。此shellcode的第一阶段使用Tiny Encryption Algorithm (TEA)加密。恶意软件作者特别为隐藏加密常量做了额外的努力,这是一种额外的反分析方法。这可能是为了避免被检测,因为恶意软件通常使用TEA算法。

第一个shellcode阶段然后解压第二个阶段,该阶段使用基本的XOR算法进行加密,其中密钥使用可预测的伪随机数生成算法进行更改。然后使用更常见的虚拟分配方法将其加载到内存中。 shell code的第二步使用相同的二进制文件启动一个新进程。最后,它使用进程清理在新进程中注入一个无缝的恶意软件副本。这是载荷最终开始工作的地方。

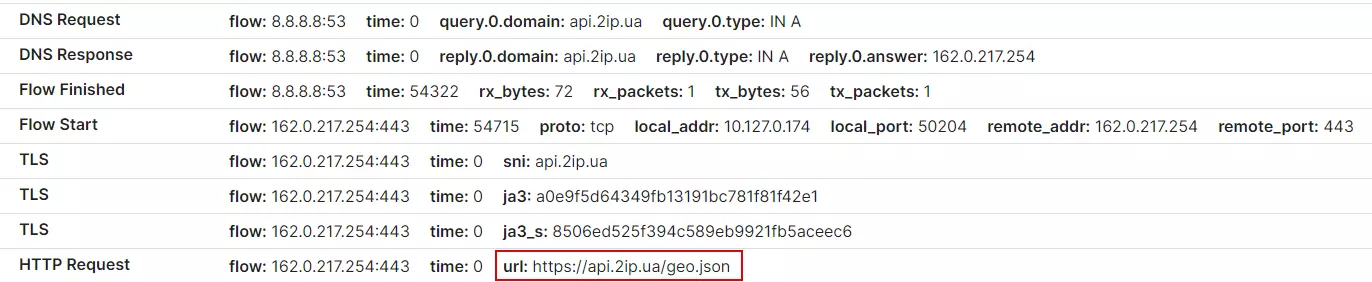

威胁的恶意活动始于确定受害者设备的地理位置。为此,它使用以下GET请求检查设备位置,使用GeoIP搜索服务检查 api.2ip.ua/geo.json。

接下来,恶意软件使用InternetOpenUrlW连接到该网站,并通过InternetReadFile读取geo.json响应。收到答案后,恶意软件将其与独立国家联合体(CIS)国家代码列表进行比较。如果受害者国家代码与以下国家之一匹配,则不会执行负载,恶意软件将停止存在。以下是不适用勒索软件的国家列表*:

- RU - 俄罗斯

- BY - 白俄罗斯

- KZ - 哈萨克斯坦

- UZ - 乌兹别克斯坦

- TJ - 塔吉克斯坦

- KG - 吉尔吉斯斯坦

- AZ - 阿塞拜疆

- UA - 乌克兰

- AM - 亚美尼亚

- SY - 叙利亚

STOP/Djvu的作者具有俄罗斯根源。欺诈分子使用俄语和以英文书写的俄语单词,并通过俄罗斯域名注册公司注册域名。

恶意软件在%\AppData\Local\%目录下创建一个文件夹。新文件夹的名称使用随机生成的Version4 UUID通过UuidCreate和UuidToStringW函数创建。当使用CreateDirectoryW创建文件夹时,恶意软件在该位置创建自身的副本。

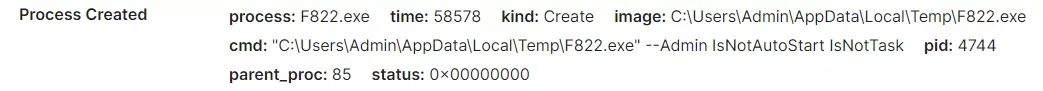

接下来,恶意软件使用Windows命令行实用程序"icacls.exe"来保护此文件夹,命令尝试以提升的权限运行DJVU。然后,它使用带有动词"runas"的ShellExecute API尝试以管理员权限重新运行自身。根据受害者计算机的设置,可能会显示帐户控制(UAC)对话框,要求系统将管理员权限授予该进程。如果恶意软件以这些特权运行,它将允许加密更多关键系统文件。

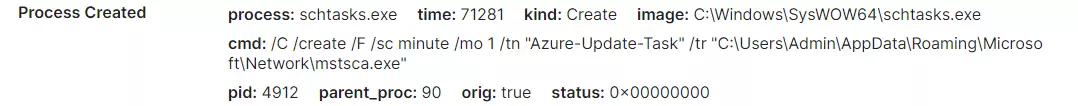

恶意软件通过 "-Admin IsNotAutoStart IsNotTask" 参数以提升权限运行。STOP/Djvu勒索软件然后使用schtasks.exe创建任务计划程序持久性,这是已知的创建任务的方法,这意味着它们更容易被检测。

然后,该负载提取网络卡的MAC地址并对该地址创建MD5哈希值。然后使用该MD5哈希值通过URL连接到恶意C2系统:hxxps[:]//acacaca[.]org/d/test1/get.php?pid={MAC Address_MD5}&first=true。对此消息的响应存储在位于%\AppData\Local\%目录中的文件 "Bowsakkdestx.txt" 中。

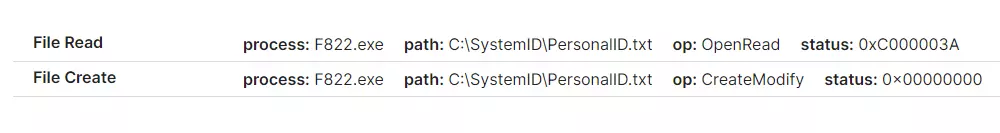

该文件中存储的值是公钥和标识符。该威胁还将标识符保存在新创建的文件C:\SystemID\PersonalID.txt中。

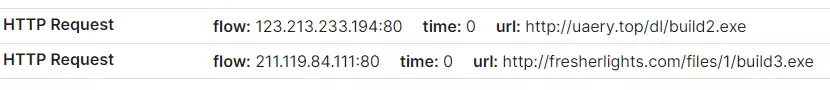

一旦保存了密钥,恶意软件还会绑定到另外两个域名,其中一个自2022年11月以来已被确认为服务于RedLine信息窃取器。这些URL为:

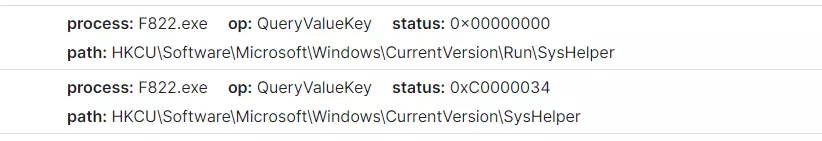

为了进一步保存,恶意软件在注册表路径“HKEY_Current_User\Software\Microsoft\Windows\CurrentVersion\Run”下创建了一个名为“SysHelper”的启动项。

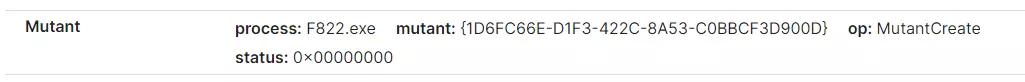

然后,在加密过程开始之前,恶意软件创建了一个名为“{1D6FC66E-D1F3-422C-8A53-C0BBCF3D900D}”的互斥对象。勒索软件经常创建互斥对象以避免双重加密,使文件无法恢复。恶意软件还包含硬编码的公钥和标识符。

在加密过程中,Djvu勒索软件会跳过以下文件和扩展名:

- ntuser.dat

- ntuser.dat.LOG1

- ntuser.dat.LOG2

- ntuser.pol

- *.regtrans-ms

- *.sys

- *.ini

- *.blf

- *.bat

- *.lnk

STOP/Djvu勒索软件还包含一个排除列表,涉及Windows操作系统中的主要文件夹。此外,恶意软件会搜索一个具有.jpg扩展名的硬编码文件名。然而,需要澄清搜索此文件的目的。最后,在加密过程中,恶意软件会将_readme.txt文件保存在C:\驱动器的根目录中。

恢复被STOP/Djvu加密的文件

当然,您可以向骗子支付赎金,但他们是骗子,所以无法保证您将获得解密密钥。此外,欺诈者可能在付款后不理睬您,而只能寻找其他方法来恢复您的文件。有关可以恢复哪些文件的某些限制。因此,您可以使用 Emsisoft Decryptor 开发人员拥有的 离线密钥 来充分解密使用此密钥加密的信息。但是,您无法解密带有 ONLINE ID 的文件,以及一些最新的STOP/DJVU表单(2019年8月之后开发的)。至于旧版本,文件也可以使用提供的加密/源文件对在STOP Djvu Submission portal上进行解密。

如何避免感染?

虽然没有关于避免勒索软件的黄金法则,但您应遵循特定规则以保护您的文件安全和计算机系统清洁。保护免受勒索软件的攻击很重要,因为基于加密的计算机病毒可以永久损坏您的文件。以下是一些有助于预防勒索软件感染或有助于缓解其影响的提示:

备份重要数据

备份是保护数据的最佳方法。因此,请将数据备份到不与系统连接的单独介质上。当然,您不需要备份所有东西,只需备份最重要的文件即可。例如,某些勒索软件病毒可能会破坏存储在在线数据云中的文件,因此放在抽屉中的外部硬盘将是最佳选择。

始终保持软件和操作系统更新

拥有最新的系统和软件意味着拥有最佳的版本。使用过时的软件会增加您的电脑被黑客攻击或感染的可能性。软件开发人员发布更新以修复漏洞和错误,安装它们意味着改进软件中的弱点并防止黑客利用它们。

在网上要小心

在网上小心有助于防止勒索软件攻击。我们建议遵循以下提示以识别和避免在线危险内容:

- 不要打开您不希望收到信件的发件人发来的电子邮件。

- 避免吸引人但可疑的链接和广告。

- 慢慢来。

- 使用强密码。

- 远离宣传破解软件或密钥生成器的种子。

使用可靠的安全软件

安装可靠的安全工具是预防勒索软件攻击最有效的方法。同样重要的是要定期更新您的安全软件。此外,您应该选择强大的杀毒软件。